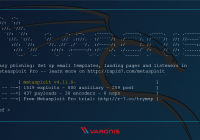

Brute Force Login SSH dengan scanner/ssh/ssh_login

615 ViewsSSH (Secure Shell) adalah protokol jaringan yang digunakan untuk mengamankan komunikasi antara dua sistem, terutama dalam lingkungan yang tidak aman, seperti internet. SSH memungkinkan pengguna untuk melakukan akses jarak jauh ke sistem lain, mengelola file, dan mengeksekusi perintah melalui jaringan dengan cara yang aman. Protokol ini banyak digunakan oleh administrator sistem dan pengembang untuk… Read More »